Exercice sur les composants logiciels d’une architecture client-serveur

Rédigé par Salim KHALIL, Publié le 28 Juillet 2009, Mise à jour le Jeudi, 15 Décembre 2022 22:37

Contexte de travail

|

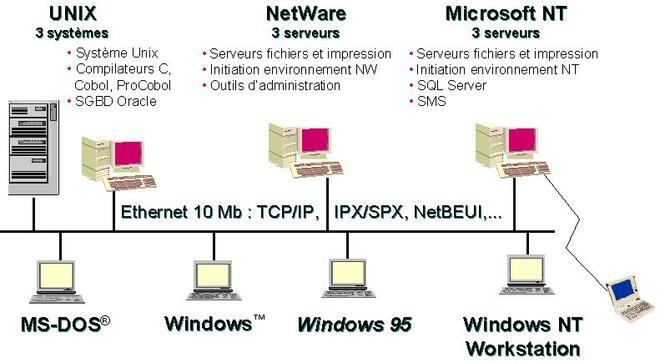

Le lycée René Cassin est doté d’un réseau local ayant la configuration suivante |

|

|

Vous êtes chargé(e) d'identifier les composants disponibles pour réaliser des travaux pratiques sur le client-serveur dans la salle 15. Dans cette salle, équipée de micro-ordinateurs avec le système d'exploitation Windows 95, vous devez accéder à une base de données Oracle 7 installée sur un serveur Unix Ultra 2. L'outil d'interrogation de la base de données, disponible sur poste, est Microsoft Access 7 pour Windows 95 Les protocoles de transmission installés sont : · sur le poste SUN : TCP/IP pour Unix Solaris 2.5, · sur le poste Windows 95 : TCP/IP et IPX/SPX Chaque poste est équipé d'une carte Ethernet. Le câblage du réseau est réalisé en paire torsadée. Sur le poste Windows 95, vous disposez du middleware Sql*Net V2 et d'un pilote ODBC pour Oracle 7. Sql*Net V2 pour TCP/IP est également installé et configuré sur le serveur Unix. |

Travail à Réaliser

|

Compléter le tableau ci-dessous en plaçant chaque composant logiciel côté client ou côté serveur et au niveau correct du modèle OSI |

|

Exercice DHCP pour la distribution d adresses IP

DHCP (‘Dynamic Host Configuration Protocol’ RFC 2131 et 2132) est un protocole client serveur qui permet à un client hôte d’un réseau local (Ethernet ou Wifi) d’obtenir d’un serveur DHCP différents paramètres de configuration réseau. En utilisant DHCP on souhaite surtout fournir à un hôte une adresse IP mais aussi le masque du sous-réseau auquel appartient cet hôte, l’adresse IP du routeur par défaut ou encore l’adresse IP d’un serveur DNS. Pour attribuer des adresses IP, un serveur DHCP reçoit un ensemble d’adresses IP qu’il attribue ensuite sur demande à des clients pour une période de temps donnée. En DHCP on appelle bail le fait pour un hôte d’obtenir une adresse IP pour une période de temps définie par le serveur. Le protocole d’acquisition d’un bail comporte quatre messages principaux :

A - Le client DHCP émet en diffusion un premier message de demande de bail. Le type de ce message est baptisé DHCPDISCOVER.

B – S’il existe plusieurs serveurs DHCP atteints par la diffusion et si ces serveurs disposent d’une adresse IP libre, ces serveurs DHCP proposent au client cette adresse IP associée à une durée d’utilisation possible de l’adresse (une durée de bail). Ce message contient aussi l’adresse IP du serveur proposant l’offre. Le type de ce message de réponse est DHCPOFFER.

C - S'il a reçu plusieurs propositions, le client en choisit une et retourne une demande d'utilisation de cette adresse. Le type de ce troisième message est DHCPREQUEST. Ce message est également diffusé pour que les autres serveurs DHCP apprennent qu’ils n’ont pas été sélectionnés.

D - Le protocole se termine par la transmission d’un message DHCPACK par lequel le serveur DHCP sélectionné accuse réception de la demande et accorde l'adresse selon la durée de bail prévue. Les autres serveurs retirent définitivement leur offre.

A la moitié de la période d’utilisation d’une adresse (moitié du bail) le client demande le renouvellement de l’allocation de cette adresse par un message DHCPREQUEST. Le bail est généralement renouvelé par un DHCPACK. Si la demande n’aboutit pas (cas d’une réponse DHCPNACK ou perte de contact avec le serveur DHCP), le client tente de contacter les autres serveurs DHCP pour obtenir une autre adresse. En l’absence de réponse positive, le client utilise l’adresse dont il disposait jusqu’à la fin du bail et cesse de communiquer en IP.

Un analyseur de messages échangés sur un réseau local Ethernet/IP donne le résultat suivant. Il est constitué d’une suite de lignes correspondant à un message observé sur le réseau local. On trouve un numéro d’ordre du message observé, la date de l’observation en seconde, les adresses IP source et destination, le nom du protocole pour lequel le message a circulé et le type du message .

|

No Time

|

Source

|

Destination

|

Protocol

|

Info

|

|

1 0.000000

|

0.0.0.0

|

255.255.255.255

|

DHCP

|

DHCP Discover

|

|

2 0.001182

|

192.168.0.247

|

192.168.0.5

|

ICMP

|

Echo request

|

|

3 0.342454

|

192.168.0.247

|

192.168.0.5

|

DHCP

|

DHCP Offer

|

|

4 0.344405

|

0.0.0.0

|

255.255.255.255

|

DHCP

|

DHCP Request

|

|

5 0.348264

|

192.168.0.247

|

192.168.0.5

|

DHCP

|

DHCP ACK

|

|

6 0.353014

|

CIS_a8:52:24

|

Broadcast

|

ARP

|

Who has 192.168.0.5?

|

|

Tell 192.168.0.5

|

||||

2) La trace ne donne pas l'adresse MAC destination figurant dans le message numéro 1 (l'adresse MAC source correspond à l'adresse unique de l'émetteur). Même si elle ne figure pas dans le texte pouvez vous donner l’adresse destination ?

3) Pour le message numéro 3 de la trace expliquez la signification des adresses source et destination (à quoi correspondent ces adresses) ? Comment est il possible que ce message parvienne correctement à son destinataire ?

4) Pour le message numéro 4, expliquez la signification des adresses IP source et destination (pourquoi avoir choisi les adresses IP qui apparaissent dans le message 4)?

5) Dans cette trace, le message numéro 2 semble ne pas être relié à une attribution d'adresse DHCP. Cependant ce message a circulé aussi dans le cadre de l'attribution d'adresse. Pourquoi le message numéro 2 a-t-il circulé (quel est le but poursuivi dans la circulation de ce message) ?

6) Expliquez pourquoi le temps qui s’écoule entre les messages 2 et 3 est assez long ?

7) De la même façon, décrivez pourquoi le message 6 a circulé dans cette trace?

Un administrateur réseau installe un serveur DHCP sur une machine UNIX. Dans son implantation il doit configurer le serveur par un ensemble de directives contenues dans un fichier baptisé

dhcpd.conf. La liste des directives préparées pour une configuration est la suivante :

- 9) On constate dans le fichier de configuration dhcpd.conf deux types de

directives d’allocation d’adresses IP. Dans le cas de la machine ulysse, celle-cireçoit toujours la même adresse IP fixe (voir la ligne 'fixed-adress 192.168.0.10'). Citez les avantages que vous voyez à l’utilisation de DHCP dans ce cas ? 10) Dans le cas du sous réseau 192.168.1.0 l’administrateur définit des plages d’adresses attribuables dynamiquement (dans les directives range comme range 192.168.1.10 192.168.1.100 ; ). Pourquoi préciser de telles plages d’adresses et quels avantages en tire t’on ?

Exercice réseau Adresses ip - Configuration - datagrammes

Exercice 1 - Adresses IP

Quelles sont les classes des adresses réseaux suivantes?

204.160.241.93 (adresse IP de www.javasoft.com);

162.38.221.50

18.181.0.31

226.192.60.40

Pour chacune de ces classes, étant donné un réseau y appartenant, combien d'adresses de machines peuvent, à priori, être utilisées?

Quelle est la capacité d’adressage théorique si dans chaque réseau 2/3 des adresses ne sont pas utilisées.

Exercice 2 – Configuration IP d’une machine

| {sidebar id=6}{sidebar id=1} |

La commande "ipconfig" (ou ifconfig sous Linux) vous donne la configuration IP de votre machine. Expliquez les informations observées.

Exercice 3 – Trace de datagrammes IP

La commande « Tracert n° IP » vous indique quels sont les routeurs traversés pour atteindre le destinataire. Exécuter cette commande plusieurs fois sur les adresses de destination ci-dessous :

10.10.111.2

162.38.221.50

162.38.101.90

216.239.53.101

www.yahoo.fr

150.22.120.10

150.30.250.10

163.22.120.10

Remarque : vous pouvez aussi utiliser l’outil neotrace ou visualroute (à télécharger à partir du net).

1. Quelle est l’adresse de votre passerelle ? Justifiez votre réponse.

2. Combien de routeurs sont traversés avant de quitter l’IUT ?

3. Que pouvez vous dire sur :

- l'organisation des routeurs au niveau local et national

- les algorithmes de routage

- le comportement du protocole IP

Correction

Exercice 1 - Adresses IP

Quelles sont les classes des adresses réseaux suivantes?

204.160.241.93 (adresse IP de www.javasoft.com ); à classe C

162.38.221.50 à classe B

18.181.0.31 à classe A

226.192.60.40 à classe D

Pour chacune de ces classes, étant donné un réseau y appartenant, combien d'adresses de machines peuvent, à priori, être utilisées?

|

Classe

|

Réseau

|

Machine

|

Total

|

Si 1/3 Perte

|

|

|

A

|

126

|

16 777 214

|

2 113 M

|

704 M

|

|

|

B

|

16 384

|

65 534

|

1 073 M

|

357 M

|

|

|

C

|

2 097 153

|

254

|

532 M

|

177 M

|

|

|

3 720 M

|

1 240 M

|

Remarques – Quelques chiffres à méditer

|

Internautes

2003

|

Internautes

2004

|

Répartition

Adresses IP

|

Adresses

Attribuées

(en millions)

|

Adresses

Attribués

Si 1/3 perte

|

||

|

A. Nord

|

180

|

196

|

73%

|

2 720

|

917

|

|

|

Europe

|

197

|

221

|

17%

|

650

|

211

|

|

|

Reste Monde

|

258

|

308

|

9%

|

350

|

112

|

|

|

635

|

725

|

3720

|

1240

|

Exemple d’attribution d’adresses (source RIPE NCC to Local Internet Registries)

fr.9-telecom (9 Telecom):

20010427 62.62.128/17 ALLOCATED PA

20021230 81.185/16 ALLOCATED PA

19990823 212.30.96/19 ALLOCATED PA

20001120 213.203.64/18 ALLOCATED PA

Exercice 3 – Configuration IP d’une machine

Adresse IP. . . . . . . . . : 10.10.111.3

(adresse de la machine)

Masque de sous-réseau . . . : 255.255.0.0

Passerelle par défaut . . . : 10.10.0.1

(adresse du routeur)

Exercice réseau sans-fil: protocole d'accès au médium

La norme IEEE 802.11 définit un réseau local sur voie hertzienne (réseau local sans fils ou WLAN Wireless LAN). La gamme de débits visée est de 1 Mb/s, 2 Mb/s, 11 Mb/s selon les normes et les bandes de fréquences utilisées. Le protocole d’accès au médium présente des différences significatives avec Ethernet en particulier il existe deux catégories de mode de partage de la voie commune radio utilisée pour communiquer.

Question 1

Dans l’une des deux organisations baptisée « ad’hoc », le réseau s’auto-organise en fonction des stations qui se trouvent suffisamment proches et peuvent communiquer par radio. La méthode de partage de la voie commune (méthode d’accès au médium ou encore niveau MAC) utilisée est alors baptisée DCF ("Distributed Coordination Fonction"). Elle est conçue pour des communications asynchrones dans lesquelles chaque station a une chance égale d’accéder au médium. Le partage de la voie commune radio est de type CSMA.

Que signifie CSMA et quel est le choix technique relativement au protocole d’accès au médium réalisé en adoptant le CSMA ?

Question 2

Le mode d’ajournement utilisé dans le partage de la voie commune radio 802.11 est un ajournement non persistant. Lorsqu’une station souhaite émettre elle écoute la voie. Si pendant un délai fixe baptisé DIFS ("Distributed Inter Frame Spacing") aucune autre station n’émet, la station commence à émettre à l’issue du délai DIFS. Si une station a déjà commencé à émettre, la station en écoute ajourne sa transmission pendant toute la durée du message en cours. A l’issue de cette attente, elle attend en plus un délai initialisé à une valeur calculée selon une méthode analogue à celle du ‘binary backoff’ d’Ethernet.

Rappelez le principe d’un ajournement persistant et non persistant.

Question 3

Pourquoi choisir un ajournement non persistant dans un réseau local sans fil présentant les caractéristiques de 802.11?

Question 4

Lorsqu’une station doit ajourner à plusieurs reprises sa transmission parce que la voie est occupée par d’autres stations, elle laisse passer les autres. A chaque fois, quand la voie est redevenue libre, elle recommence à décrémenter la valeur initialement déterminée par l’algorithme de backoff (sans recalculer une nouvelle valeur du délai selon le backoff).

Lorsque le délai initialement déterminé est écoulé, elle commence à transmettre, pourquoi procéder ainsi (pourquoi ne pas repartir sur une valeur plus longue à chaque ajournement)?

Question 5

Lorsque l’on transmet un message en 802.11 on risque néanmoins une collision, pourquoi ?

Question 6

La détection des collisions réalisée par le réseau Ethernet étant coûteuse et inefficace dans le mode des communications radio, le mode de traitement des collisions utilisé est un mode par acquittement positif.

Toute trame de donnée est suivie, après une attente courte baptisée SIFS (‘Short Inter Frame Spacing’), d’une trame d’acquittement positif par le destinataire. Si l’acquittement positif n’est pas retourné, l’émetteur considère qu’il y a eu collision. Il entre alors dans une phase d’attente aléatoire définie de manière similaire à celle du réseau Ethernet. Les différences portent sur les constantes de temps et d’initialisation de l’algorithme du retard binaire (‘binarybackoff’).

Pourquoi une telle attente en cas de collision?

Comment est calculée la valeur du délai d’attente (backoff) en Ethernet?

Question 7

Dans un autre mode de fonctionnement de la méthode d’accès ad’hoc (protocole DCF de la proposition IEEE 802.11), une station émettrice commence par émettre un message court RTS "Request To Send" pour réserver l’intervalle de temps nécessaire à la transmission de son prochain message. Le message RTS contient l’adresse émetteur, l’adresse du destinataire et le temps d’occupation de la bande radio. Le destinataire répond, après un silence inter trame court SIFS, le message CTS "Clear To Send" indiquant qu’il a bien reçu la demande de réservation. Il rappelle les paramètres de la communication à venir dans le message CTS. Toutes les autres stations du réseau entendent également cet échange. Ensuite la trame de donnée et son acquittement sont échangés comme précédemment. L’ensemble de l’échange est donc le suivant :

Ce protocole d’accès au médium est baptisé par ses auteurs CSMA/CA (CA pour Collision Avoidance).

Est ce qu’il évite réellement toutes les collisions ? En quoi améliore t’il le traitement des collisions par rapport à la version de base qui pratique l’échange direct d’une trame de donnée suivie de son acquittement ?

Question 8

Dans l’autre organisation du réseau baptisée ‘infrastructure’, le réseau est organisé en cellules appelées BSS ("Basic Service Set"). Chaque cellule réunit plusieurs stations ayant un coupleur IEEE 802.11 et possède un dispositif spécifique baptisé point d’accès AP ("Access Point") qui connaît toutes les stations de la cellule. Dans ce mode, le point d’accès AP joue le rôle d’arbitre centralisé dans un protocole de communication par scrutation (ou ‘polling’).

Rappelez les principes généraux d’un protocole de partage d’une voie commune par scrutation ?

Question 9

Les concepteurs des réseaux 802.11 ont adopté le mode polling en particulier pour la transmission de données temps réel ou multimédia (comme la voie ou la vidéo) qui demandent un respect de contraintes temporelles assez strictes (exemple respect de l’isochronisme des échanges).

Rappelez la définition d’une transmission isochrone.

Question 10

Pourquoi le mode par scrutation permet t’il d’assurer le respect du temps de réponse ou de la gigue ?

Exercices couche liaison : Les sous couche LLC et MAC - Analyse de trames - architecture

Exercice 1: Architecture en couche

question 1: Les performances d'un travail à distance via réseau (par exemple, un systèmes client/serveur) sont influencés par deux propriétés : le débit du réseau (bande passante: nombre de bits transportés par seconde) et par la latence (temps que met un bit à aller du client au serveur). Donnez deux exemples de réseaux: l'un ayant un débit faible et un latence faible et l'autre ayant un fort débit et une latence élevée.

question 2: votre fournisseur adsl vous propose de modifier certains des paramètres de votre liaison adsl :

- Interlave bas : Ping de 16 ms, correction d'erreur légère (moins lourde mais moins efficace)

- Fastpath : Ping de 48 ms. pas de correction d'erreur.

- interleave normal: Ping de 40 ms. correction d'erreur présente.

Indiquez les choix que vous feriez en fonction de la qualité/longueur de votre ligne adsl et de vos activités (surf, jeux en ligne, travail graphique à distance (X11, bureau à distance, ...), téléchargement, TV).

Exercice 2: Qualité de service

Outre la latence et la bande passante, quelle est l'autre caractéristique nécessaire à la définition de la qualité de service offerte par un réseau servant au transport de al voix numérisée ?

gigue (jitter) : écart type du délai de remise des paquets (écart type du temps de trajet des paquets).

Exercice 3:Les souscouche LLC et MAC

Dans que contexte s'utilisent les primitives MA DATAREQUEST et LDATAREQUEST ? (quelle est la couche utilisatrice, pour interagir avec quelle couche ?)

- MA DATA REQUEST: proposée par la souscouche MAC et utilisée par la souscouche LLC

-LDATAREQUEST: proposé par la couche liaison et utilisasé par la couche réseau.

Exercice 4: Analyse de trames

Ouvrir le fichier : Captures_cgtel 2\TR_LLC_test1.cap. Affichez ce fichier pour analyse.

Dans cet exercice et dans les suivants, nous ne nous intéressons qu'à la couche liaison.

Considérons la trame 2940:

- Quel est l'acronyme de la fonction qu'elle réalise. Indiquez la signification des lettres de cet acronyme. trame non numérotée, ouverture de connexion, sambe

- Quelle action réalisetelle ?

- imposetelle des contraintes ? A qui ?

- y atil une trame réponse ? Laquelle ?

Considérons les trames 2942, 2943

- quelle est la fonction de ces deux trames ?

Considérons les trames 2940 à 2943

- décrivez les positions et les évolutions des numéros de compteurs et des indicateurs (flags) de part et d'autre

Considérons les trames 2944 à 2947

- décrivez l'échange représenté par ces trames (trames, ack, ...)

Considérons les trames 2948 à 2955

- décrivez l'échange représenté par ces trames (trames, ack, ...) en précisant l'évolution des compteurs, les indicateurs et ce qu'il en résulte.

Comparez le couple de trames 2954/2955 avec le couple 2957/2958.

A quelle trame la trame 2963 répondelle ? Justifiez votre réponse.

Considérons la trame 2948:

- quel est son délai d'acheminement ?

- cette trame atil été reçue ?

Exercice Traduction d’adresses IPV4 (NAT)

Dans quels buts a-t-on défini ces deux types d’adresses (avec quels avantages et quels inconvénients) ?

Exercice :

La norme RFC 1631 (mai 1994) ('The IP Network Address Translator’), définit un principe général de traduction d’adresses IP. La dernière version, la plus récente de cette approche RFC 3002 (janvier 2001) améliore différents points.

La traduction d'adresses peut être appliquée par différents types d’appareils dont la caractéristique principale est d’être situés entre un réseau IPV4 privé et le réseau IPV4 global. Typiquement la traduction est effectuée par un routeur, mais on peut aussi appliquer la traduction dans un hôte quelconque ou dans un filtre (pare-feux ou ‘firewall’).

La traduction au niveau des adresses IP s'applique à l'adresse source d'un datagramme IP en provenance du réseau privé (baptisé encore en NAT réseau interne) et à destination du réseau public (baptisé encore en NAT réseau externe). De manière symétrique, la traduction est effectuée sur les datagrammes en provenance du réseau public (ou externe) vers le réseau privé (ou interne).

La traduction d’adresse peut être réalisée de différentes façons qui sont examinées dans les questions suivantes.

Question 1

Dans le mode NAT statique l’adresse IPV4 source privée est traduite en une adresse IPV4 source publique qui est toujours la même. La correspondance dans ce cas est bijective (biunivoque) c'est-àdire qu’à une adresse privée est associée de manière statique une adresse publique (selon une table de correspondance statiquement définie par un administrateur réseau).

Quelle utilisation peut-on faire d’un tel mode de traduction d’adresses IF ? Quels sont les inconvénients ?

Question 2

Dans le mode NAT dynamique, la traduction d’une adresse source IPV4 privée est effectuée vers une adresse source IPV4 publique qui est prise dans un bloc d’adresses publiques disponibles. L’adresse publique utilisée n’est donc pas toujours la même. Par exemple si l’on suppose que l’hôte d’adresse 172.20.40.17 émet un datagramme à un instant donné vers l’Internet global, son adresse est traduite dans la première adresse disponible d’un bloc. Par exemple, si l’adresse 212.19.50.63 du bloc disponible 212.19.50.0 à 212.19.50.255 est non utilisée au moment de l’émission du datagramme, on l’utilisera et on traduira 172.20.40.17 en 212.19.50.63. Cette correspondance est enregistrée dans une table. De manière à éviter de bloquer indéfiniment une adresse attribuée dynamiquement, un temporisateur est utilisé pour révoquer l’attribution d’une adresse publique. A l’échéance, on récupère une adresse attribuée et l'on procède à une nouvelle attribution d’adresse si un nouvel échange à lieu (éventuellement on peut reprendre la même adresse pour un autre quantum).

Quel avantage nouveau obtient-on d’un tel mode de traduction d’adresses IF ?

Question 3

Le troisième mode est connu sous différents noms (mode NAT avec surcharge NAT 'overloading' encore appelé NAT with PAT 'Port Address Translation'). Dans ce cas la traduction d’une adresse source IPV4 privée vers une adresse source IPV4 publique est complétée par la traduction du numéro de port. Le plus souvent, dans ce cas on suppose l'utilisation d'une seule adresse publique (par exemple une adresse publique comme 212.19.50.63 disponible). Si l’on suppose que l’hôte d’adresse 172.20.40.17 émet un datagramme selon le protocole TCP avec le numéro de port source 5032, alors son adresse IP est traduite en l’adresse IP publique (212.19.50.63) et le numéro de port source TCP est également traduit vers un numéro de port non utilisé (par exemple 4097 si ce port n'est pas déjà attribué à une autre communication). Comme dans le cas du NAT dynamique, les attributions sont associées à un temporisateur avec récupération à échéance. Ce mode de fonctionnement est le plus utilisé.

Quels en sont les avantages et les inconvénients ?

Execice sur la partie client de Netware pour DOS Windows

aAlain VAN SANTE

Contexte de travail

|

Vous disposez des trois fichiers suivants : // NOM : AUTOEXEC.BAT @ECHO OFF IF NOT EXIST C:\NWCLIENT\STARTNET.BAT GOTO FinNotOK CALL C:\NWCLIENT\STARTNET.BAT IF ERRORLEVEL 1 GOTO FinNotOK L :LOGIN GOTO Fin :FinNotOk ECHO Erreur de connexion :Fin // NOM : STARTNET.BAT // ROLE : Etablit la connexion avec le réseau NETWARE @ECHO OFF @Echo Off CD \NWCLIENT > Nul LSL.COM > Nul SET NWLANGUAGE=FRANCAIS > Nul EWRK3.COM > Nul IPXODI > Nul VLM.EXE > Nul // NOM : NET.CFG // ROLE : Configuration de la connexion au réseau NETWARE Link Driver EWRK3 PORT 300 INT 5 MEM D0000 FRAME Ethernet_II NetWare DOS Requester FIRST NETWORK DRIVE = L USE DEFAULTS = OFF VLM = CONN.VLM VLM = NDS.VLM VLM = NWP.VLM VLM = FIO.VLM VLM = GENERAL.VLM VLM = REDIR.VLM VLM = PRINT.VLM VLM = NETX.VLM |

Travail à Réaliser

|

1. CONNEXION NETWARE A Indiquer le rôle de chaque exécutable lancé dans le fichier STARTNET.BAT B Présenter sous la forme d’un tableau le lien entre le rôle de ces exécutables et les couches du modèle OSI. C Que signifie VLM ? Quel est le rôle des différents modules VLM cités dans le fichier NET.CFG ? 2. CONFIGURATION D’UNE STATION DE TRAVAIL A Proposer la modification du fichier AUTOEXEC.BAT pour permettre à l’utilisateur de visualiser automatiquement toutes ses unités distantes, les imprimantes disponibles, puis la liste des utilisateurs actifs, immédiatement après sa connexion. Indiquer le rôle de chaque commande utilisée. B Proposer la modification du fichier NET.CFG pour permettre à l’utilisateur de se connecter dans l’organisation GB. C Quelle commande faut-il ajouter au fichier AUTOEXEC.BAT pour annoncer l’ouverture de session à tous les utilisateurs connectés ? D Quelle modification faut-il apporter au fichier STARTNET.BAT pour permettre de charger l’exécutable VLM en mémoire étendue ? E Quelle commande faut-il utiliser pour permettre l’utilisation des lettres F à Z pour déclarer des unités réseaux ? Dans quel fichier faut-il placer cette commande ? |

Question 1 :

|

A. LSL.COM : Charge la couche Liaison de données (Link Support Layer) EWRK3.COM : Charge le pilote multiprotocole de la carte réseau (MLID) IPXODI : Charge la version ODI du protocole IPX VLM.EXE : Charge le redirecteur Netware pour DOS B. |

|

|

VLM (Netware DOS Requester) |

Couche Session Couche Présentation |

|

IPXODI InternetWork Packet eXchange Open Data-Link Interface |

Couche Réseau Couche Transport |

|

LSL Link Support Layer |

Couche Liaison (couche LLC) |

|

EWRK3 Pilote MLID de la carte EtherWorks |

Couche Liaison (couche MAC) Couche Physique |

|

LLC : Logical Link Control (gestion de la partie haute de la couche liaison) MAC : Media Accès Control (gestion de la partie basse de la couche liaison : modes d’accès) MLID : Multiple Link Interface Driver (permet la gestion simultanée de plusieurs protocoles d’accès) C. VLM : Virtual Loadable Module |

|

|

Link Driver EWRK3 PORT 300 INT 5 MEM D0000 FRAME Ethernet_II NetWare DOS Requester FIRST NETWORK DRIVE = L USE DEFAULTS = OFF VLM = CONN.VLM VLM = NDS.VLM VLM = NWP.VLM VLM = FIO.VLM VLM = GENERAL.VLM VLM = REDIR.VLM VLM = PRINT.VLM VLM = NETX.VLM |

Déclaration des caractéristiques de la carte réseau Port utilisé par la carte Interruption utilisée par la carte Zone d’échange mémoire utilisée Type de trame reconnue Configuration du redirecteur Nom de la première unité réseau Annule les paramètres par défaut Gère les tables de connexion Gère l’accès à l’annuaire Netware Décode les principaux protocoles Netware Gère les entrées/sorties de fichiers Gère les paramètres généraux (assignation d’unité, ...) Redirige les requêtes DOS Gère les impressions Assure la compatibilité Netware 3 |

|

Nota : la première unité réseau est accessible à tous les utilisateurs, avant sa connexion logique (elle contient en particulier l’utilitaire de connexion LOGIN.EXE) NDS : Netware Directory Service (annuaire des objets accessibles sur le réseau) |

|

Question 2 :

|

A. MAP : commande permettant de visualiser toutes les unités distantes et tous les chemins de recherche disponibles pour l’utilisateur. Ce même utilitaire permet d’effectuer des assignations d’unités ou de chemin de recherche (on peut également utiliser NETUSER). CAPTURE : commande permettant de visualiser toutes les imprimantes disponibles pour l’utilisateur. Cette même commande permet l’assignation d’imprimantes distantes (on peut également utiliser NETUSER). NLIST /A : commande permettant de visualiser la liste de tous les utilisateurs connectés. Cette commande permet d’effectuer des recherches dans la NDS de tout objet, selon différents critères, comme le type d’objet, le nom, ou la valeur d’une propriété. B. NAME CONTEXT = "O=GB" O= indique qu’on a affaire à l’organisation. C. SEND "nouvelle connexion" TO EVERYBODY Nota : il est possible de personnaliser le message en utilisant une ou plusieurs variables d’environnement. D. VLM/mx charge VLM en mémoire DOS étendue. E. LASTDRIVE=Z à placer dans le fichier CONFIG.SYS. |

QCM architecture réseau - couche physique - signal - codage

| {sidebar id=1}{sidebar id=6} | |

|

Question 1: A. tension B. résistance C. courant D. toutes ces réponses

A. noyaux B. protons C. neutrons D. électrons

A. tension B. résistance C. continuité D. toutes ces réponses

A. Codage B. Décodage C. Chiffrement D. Déchiffrement

A. un seul côté peut parler à la fois B. la puissance du signal est réduite de moitié C. la puissance du signal est doublée D. deux hôtes peuvent établir la moitié de leurs données

A. Electronically Stable Discharge (décharge électroniquement stable) B. Engineered Safety Design (conception technique de sécurité) C. Electrostatic Discharge (décharge électrostatique) D. Energy Status Delayed (état d'énergie reporté)

A. pour le c.a. seulement B. pour le c.c. ou le c.a. C. à une valeur quelconque D. aucune de ces réponses

A. c.a. B. c.c. C. RC D. MC

A. Latence B. Dispersion C. Collision D. Obstruction

A. voyage B. délai C. un signal qui perd de sa puissance au profit de son environnement D. toutes ces réponses

A. Codage B. Décodage C. Chiffrement D. Déchiffrement

A. Courant B. Résistance C. Ohms D. Tension Question 13:

Les signaux de fumée étaient une forme de quoi?

A. Codage B. Décodage C. Chiffrement D. Déchiffremen |

Question 14:

Lequel des éléments suivants est un type de codage pouvant être utilisé dans les réseaux sans fil?

A. AM B. FM C. PM D. Toutes ces réponses Question 15: Qu'est-ce qui peut influer sur la synchronisation d'un bit dans un fil?

A. Dispersion B. Gigue C. Latence D. Toutes ces réponses Question 16:

Que veut dire circuit ouvert?

A. Pas de courant B. Fort courant C. Faible courant D. Plein courant Question 17:

Lequel des énoncés suivants est une caractéristique des signaux analogiques?

A. Tension fluctuante B. Typique d'une technologie C. Présente un graphique de tension en fonction du temps discret ou sautillant D. Ne peut avoir que l'un des deux niveaux de tension possibles Question 18:

Une boucle continue dans laquelle circulent les électrons s'appelle un(e) _________.

A. circuit B. prise de courant C. résistance D. aucune de ces réponses Question 19:

Quelle est la cause première de la diaphonie?

A. Le diamètre trop grand des fils B. Trop de bruit dans la signalisation de données d'un câble C. Les moteurs électriques et les éclairs D. Les signaux électriques des autres fils dans un câble Question 20:

Quel énoncé décrit le mieux un isolant?

A. Tout matériau offrant une faible résistance au courant électrique B. Tout matériau offrant une grande résistance au courant électrique C. Tout métal très malléable D. Tout matériau qui ne peut transmettre des courants de plus de 110 volts Question 21:

Où la mise à la terre de sécurité est-elle connectée sur un ordinateur?

A. à des pièces métalliques exposées B. à l'écran C. à la souris D. à la connexion réseau Question 22:

Dans l'analogie des conduites d'eau, la circulation de l'eau représente ________.

A. Tension B. Fil C. Impédance D. Courant Question 23:

Un bit dans un fil peut faire partie d'un(e) _______.

A. octet B. trame C. paquet D. toutes ces réponses Question 24:

Atténuation signifie :

A. voyage B. délai C. un signal qui perd de sa puissance au profit de son environnement D. toutes ces réponses |

Question 1:

L'ohm est l'unité de mesure de _________.

A. tension

B. résistance

C. courant

D. toutes ces réponses

Question 2:

L'électricité peut être décrite comme la circulation de ________ libres.

A. noyaux

B. protons

C. neutrons

D. électrons

Question 3:

Le multimètre peut mesurer la ________.

A. tension

B. résistance

C. continuité

D. toutes ces réponses

Question 4:

Manchester et NRZI sont deux types populaires de quoi?

A. Codage

B. Décodage

C. Chiffrement

D. Déchiffrement

Question 5:

Lorsqu'un circuit est qualifié de semi-duplex, cela signifie que :

A. un seul côté peut parler à la fois

B. la puissance du signal est réduite de moitié

C. la puissance du signal est doublée

D. deux hôtes peuvent établir la moitié de leurs données

Question 6:

Une décharge électrostatique est créée par des électrons libres qui demeurent en un endroit, sans se déplacer. Que signifie ESD?

A. Electronically Stable Discharge (décharge électroniquement stable)

B. Engineered Safety Design (conception technique de sécurité)

C. Electrostatic Discharge (décharge électrostatique)

D. Energy Status Delayed (état d'énergie reporté)

Question 7:

Avant d'utiliser un multimètre pour mesurer la tension c.a., il faut le régler ________.

A. pour le c.a. seulement

B. pour le c.c. ou le c.a.

C. à une valeur quelconque

D. aucune de ces réponses

Question 8:

Quel type de courant alimente les puces de la carte-mère d'un ordinateur?

A. c.a.

B. c.c.

C. RC

D. MC

Question 9:

Comment appelle-t-on la présence simultanée dans un média partagé de bits provenant de différentes unités en communication?

A. Latence

B. Dispersion

C. Collision

D. Obstruction

Question 10:

Propagation signifie

A. voyage

B. délai

C. un signal qui perd de sa puissance au profit de son environnement

D. toutes ces réponses

Question 11:

______ signifie convertir des données binaires en une forme leur permettant de voyager par une liaison de communication physique.

A. Codage

B. Décodage

C. Chiffrement

D. Déchiffrement

Question 12:

Comment s'appelle l'opposition au mouvement des électrons dans les matériaux?

A. Courant

B. Résistance

C. Ohms

D. Tension

A. Codage

B. Décodage

C. Chiffrement

D. Déchiffrement